Ik wil graag de blog post van vandaag te gebruiken om te wijzen op een zeer belangrijk onderwerp.

Natuurlijk moeten alle wettelijke voorschriften altijd in acht worden genomen in alle ambachten. Sommige van deze variëren aanzienlijk afhankelijk van het land, dus zorg ervoor dat u vertrouwd te raken met de details voordat u begint met een project.

Om deze reden wil ik met u blijven praten over veiligheid, vooral over WiFi-verbindingen.

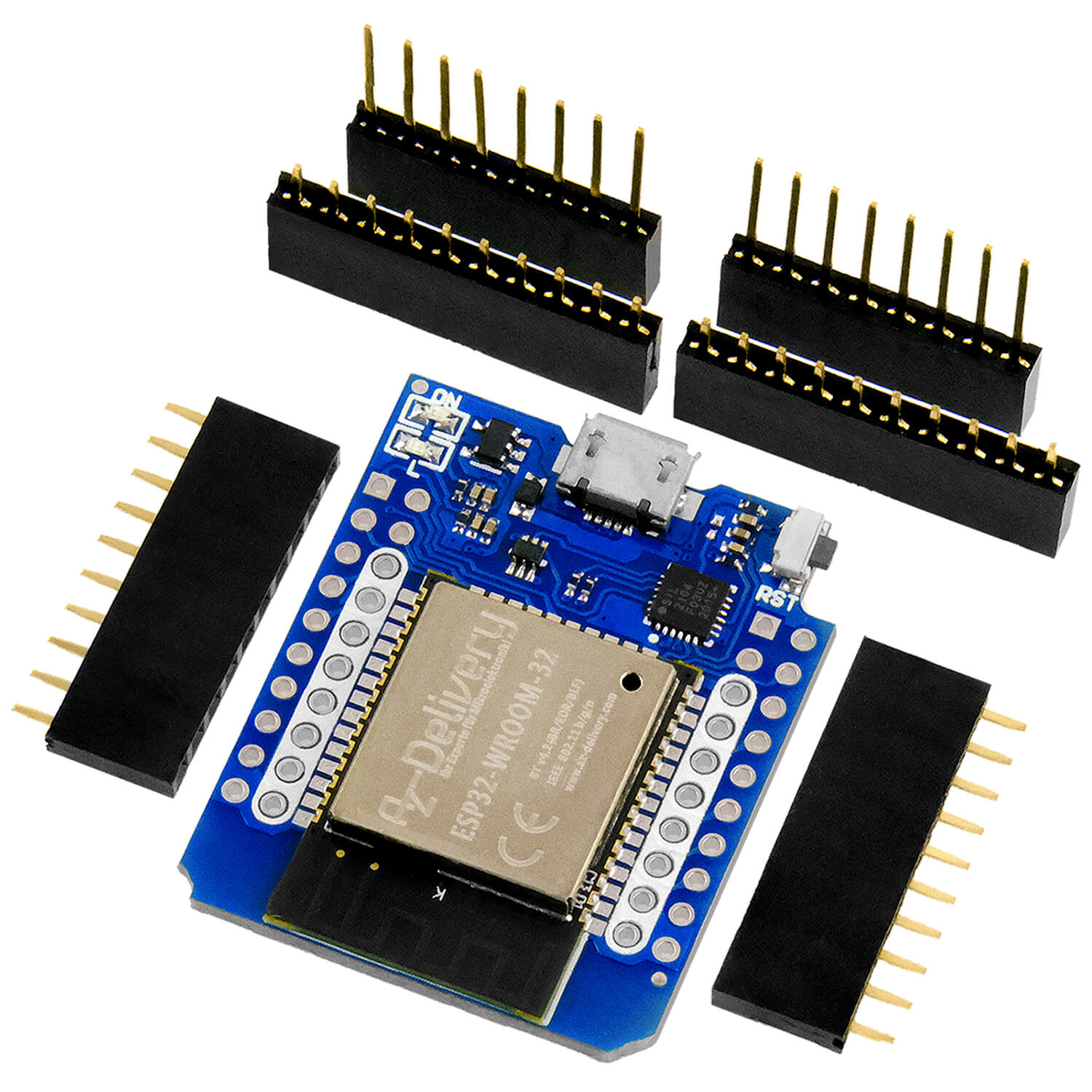

Zoals velen van jullie misschien hebben gemerkt, werd vorige week een nieuwe toolchain onthuld om WPA2 nog gemakkelijker te maken. Het onderliggende principe is niet nieuw. Om een WPA2-beschermd netwerk binnen te dringen, zijn alleen een RaspberryPI en een ESP8266 met bijbehorende software vereist, dat is geen geheim.

Tuurlijk, er zijn nu veel lezers die zeggen: "Maar er zijn zakelijke oplossingen die werken en vele andere hindernissen die moeten worden overwonnen". Echter, zoals altijd met dit onderwerp, veiligheid, comfort en compatibiliteit zijn op de weegschaal. Iemand die voorzichtig is geweest in de informatica studies, kan microcontrollers gebruiken, begrijpen white papers en hebben wat fantasie kan nog steeds aanzienlijke schade met de modules.

Er zijn zeker manieren om uw taak moeilijker te maken voor aanvallers. Bedrijven investeren aanzienlijke middelen om zoveel mogelijk deuren te sluiten, maar meestal niet. Terwijl een bedrijf is voorzichtig om alleen hardware die kan worden afgeschreven over een paar jaar te gebruiken om altijd up-to-date, het bevat ook veel beveiligingsaspecten. Als voorbeeld wordt 802.11w op dit punt genoemd, dat al lange tijd in zakelijke apparaten is geïmplementeerd, maar in de particuliere sector om compatibiliteitsredenen vrijwel onbekend is.

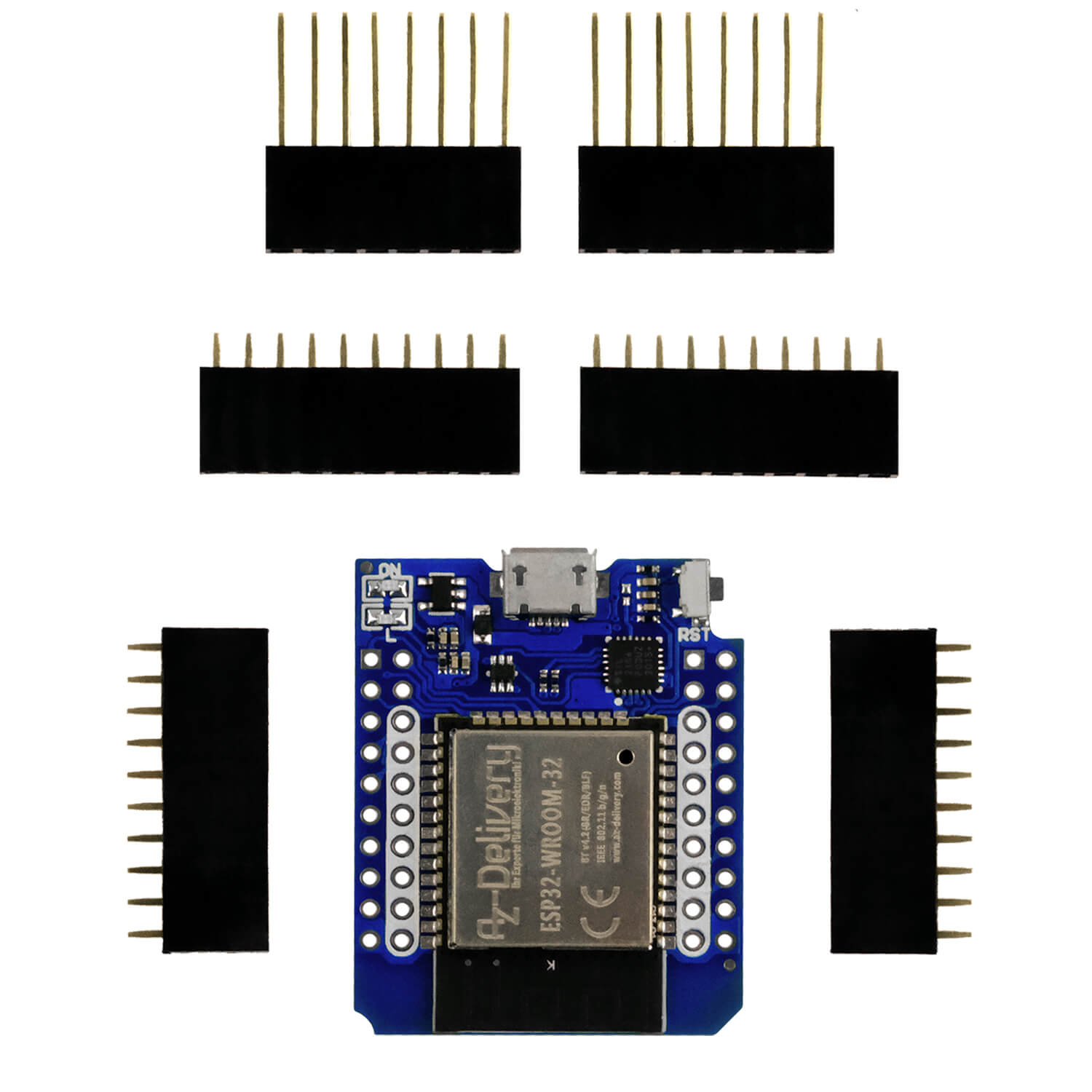

We leveren ook onze ESP8266-modules met firmware 2.0 omdat ze kwetsbaarder zijn voor bepaalde aanvallen, maar 2.4r2 is bijvoorbeeld niet volledig compatibel met de meeste beschikbare libarys.

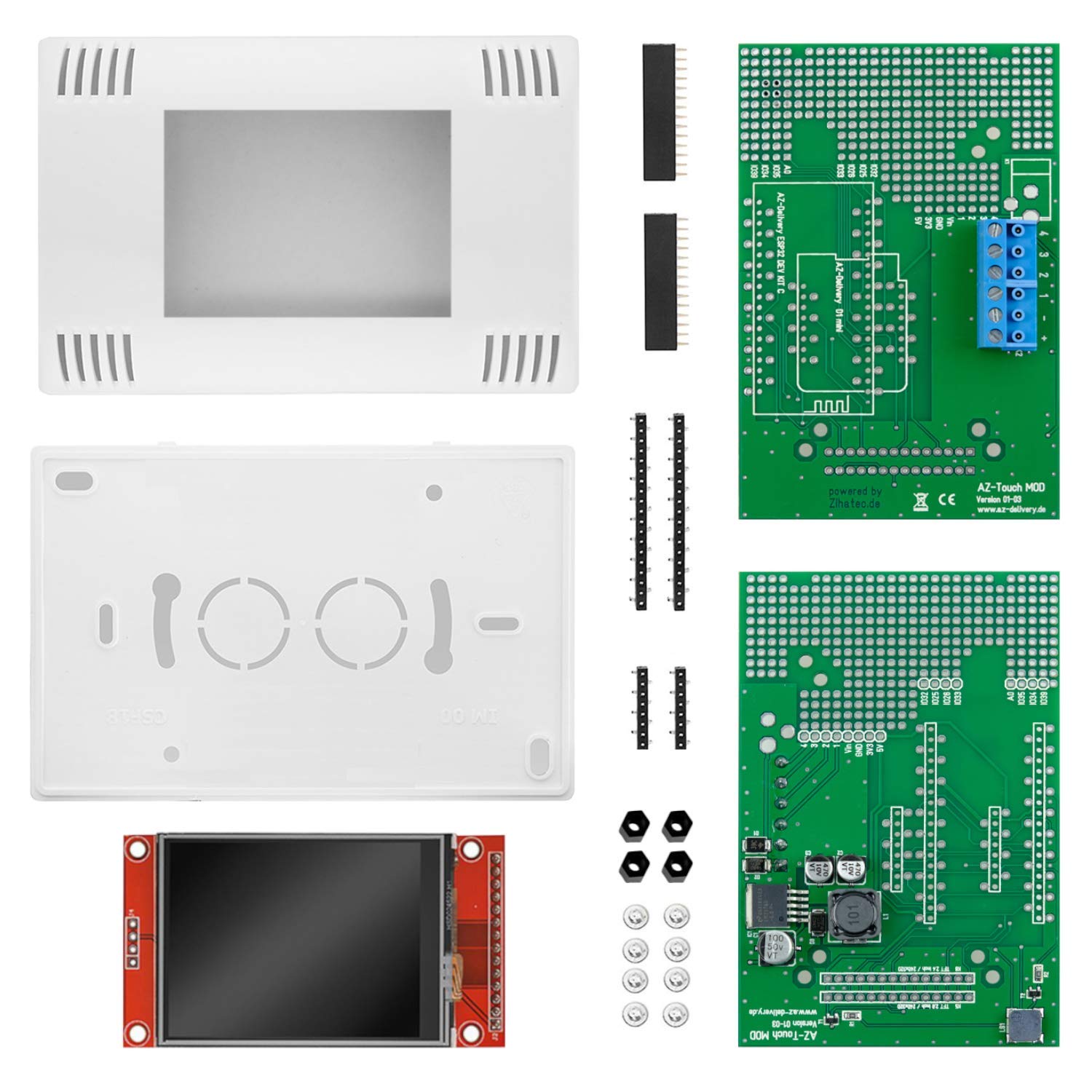

Houd er rekening mee dat de meeste van onze modules prototypen zijn om te leren hoe u microcontrollers comfortabel programmeren. Het is ook mogelijk om ze te gebruiken voor het bedienen van kleine machines en apparaten zonder problemen.

In geen geval mogen de modules echter worden gebruikt voor beveiligingsrelevante toepassingen, die ik kort wil uitleggen met een eenvoudig voorbeeld:

Bijvoorbeeld, als u een NodeMCU met mini voeding avontuurlijk installeren in een flush-mounted kan, kan het gebeuren ondanks zorgvuldige kwaliteitscontrole van onze kant dat deze modules hebben een defect na verloop van tijd en oververhit raken als gevolg van een kortsluiting. In het slechtste geval ontbrandt het plastic, wat eindigt in een flatbrand. Uw brandveiligheidsverzekering dekt geen kosten.

Ook in het geval van een smart home deur controle: Als u bent ingebroken, uw verzekering weigert te betalen voor de schade, omdat uw zelf gebouwde deurslot niet over de vereiste certificeringen beschikt.

Vanwege de vragen van de afgelopen dagen vinden we het belangrijk om dit onder de aandacht te brengen, omdat veel van onze klanten geen elektro (nik)specialisten zijn waarvoor dit vanzelfsprekend is.

Tot de volgende post :)

2 Reacties

Albert

Hallo Timmy,

ich bezog mich hier auf das ESP-01 Modul welches meistens als “serieller Arduino-WLan Adpter” oder auch auf unseren Relais genutzt wird und mit Espressif AT-Firmware 2.0 bespielt sind.

Timmy

Eine verwirrte Nachfrage:

Das gilt doch nur für LUA-Module?!

Die über die Arduino-IDE betankten Module müssten doch die jeweils aktuelle Software aus den Boardverwalter bekommen?

Oder gibt es noch einen weiteren Firmeware-Teil auf dem Modul bei dieser Konstellation?

MfG