Den heutigen Blogbeitrag möchte ich nutzen um auf ein sehr wichtiges Thema hinzuweisen.

Selbstverständlich sind bei allen Basteleien immer alle gesetzlichen Bestimmungen zu beachten. Diese variieren je nach Land teilweise erheblich, machen Sie sich unbedingt mit den Einzelheiten vertraut bevor Sie ein Projekt beginnen.

Aus gegebenen Anlass möchte ich mit Ihnen weiter über Sicherheit sprechen insbesondere über WiFi Verbindungen.

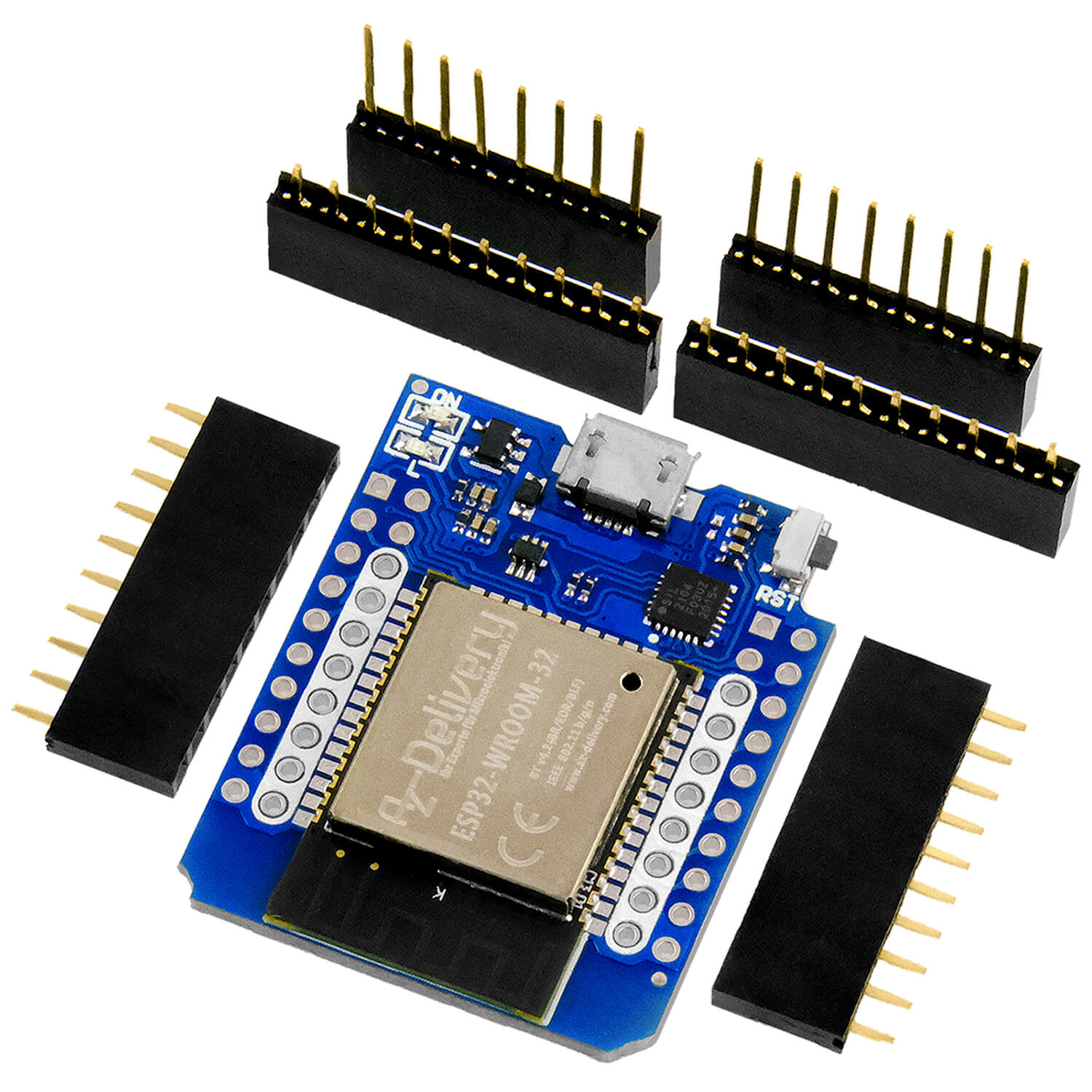

Wie vielleicht viele von Ihnen mitbekommen haben wurde letzte Woche eine neue Toolchain vorgestellt um noch einfacher WPA2 auszuhebeln. Nun, das dahinterstehende Prinzip ist nicht neu. Um in ein WPA2 geschütztes Netz einzudringen ist eigentlich nur ein RaspberryPI und ein ESP8266 mit entsprechender Software nötig, das ist kein Geheimnis.

Sicher gibt es jetzt viele Leser die sagen: "aber es gibt doch Unternehmensslösungen die funktionieren und viele weitere Hürden die es zu überwinden gilt". Doch wie immer bei diesem Thema stehen Sicherheit, Komfort und Kompatibilität auf der Waage. Jemand der im Informatikstudium aufgepasst hat, Microcontroller nutzen kann, Whitepaper versteht und etwas Fantasie besitzt kann trotzdem mithilfe der Module beträchtlichen Schaden anrichten.

Es gibt durchaus Mittel und Wege um Angreifern Ihre Aufgabe zu erschweren. Unternehmen investieren erhebliche Ressourcen um so viele Türen wie möglich zu schließen, für Heimanwender gilt dies meist jedoch nicht. Während ein Unternehmen darauf achtet nur Hardware zu benutzen die über wenige Jahre abgeschrieben werden kann um immer auf dem neuesten Stand zu sein beinhaltet auch viele sicherheitstechnische Aspekte. Als Beispiel sei an dieser Stelle 802.11w genannt was seit langen in Businessgeräten implementiert ist, im Privatbereich doch aus Kompatibilitätsgründen nahezu unbekannt ist.

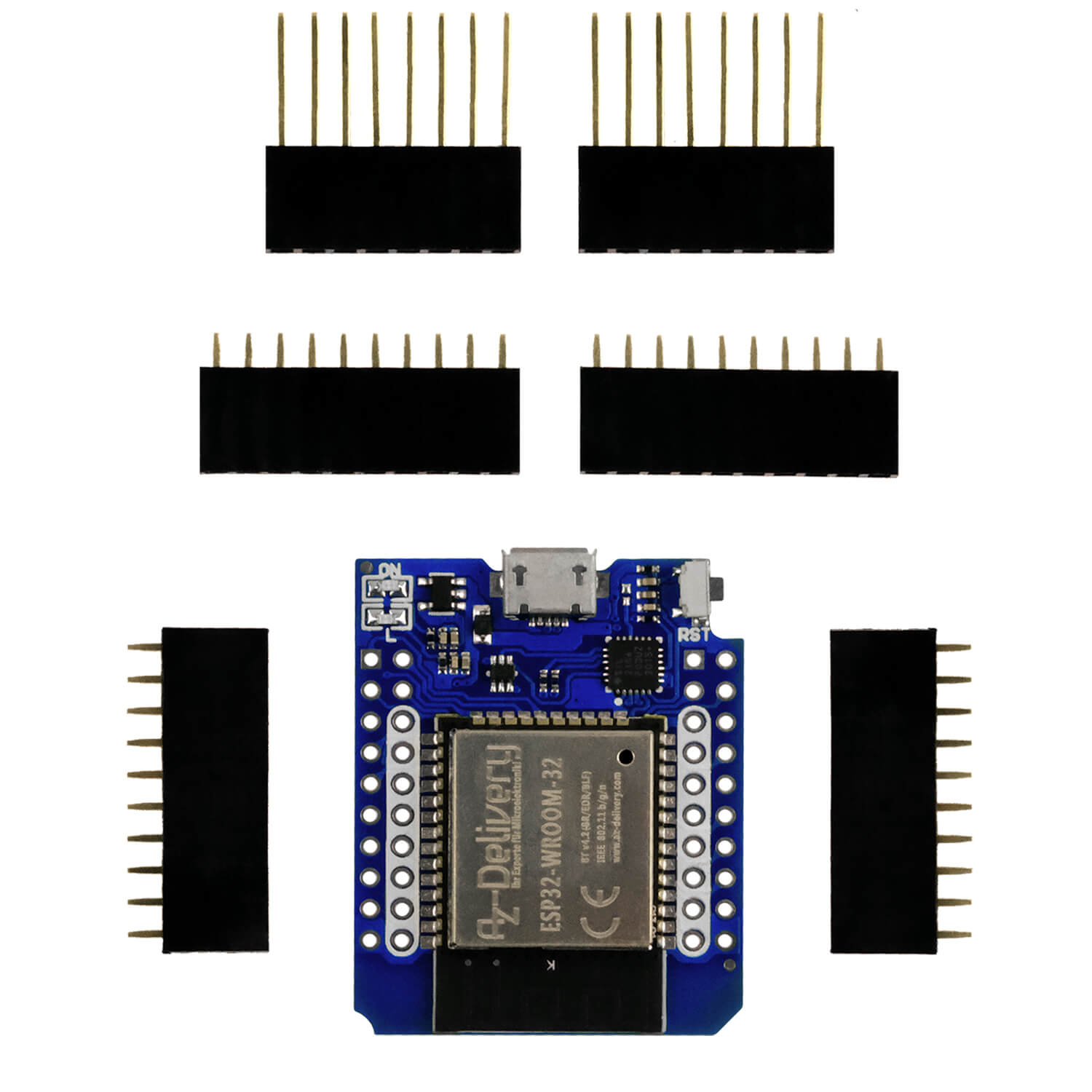

Auch wir liefern unsere ESP8266 Module mit Firmware 2.0 aus, da diese zwar anfälliger für bestimmte Angriffe sind, 2.4r2 beispielsweise jedoch, mit den meisten verfügbaren Libarys nicht uneingeschränkt kompatibel ist.

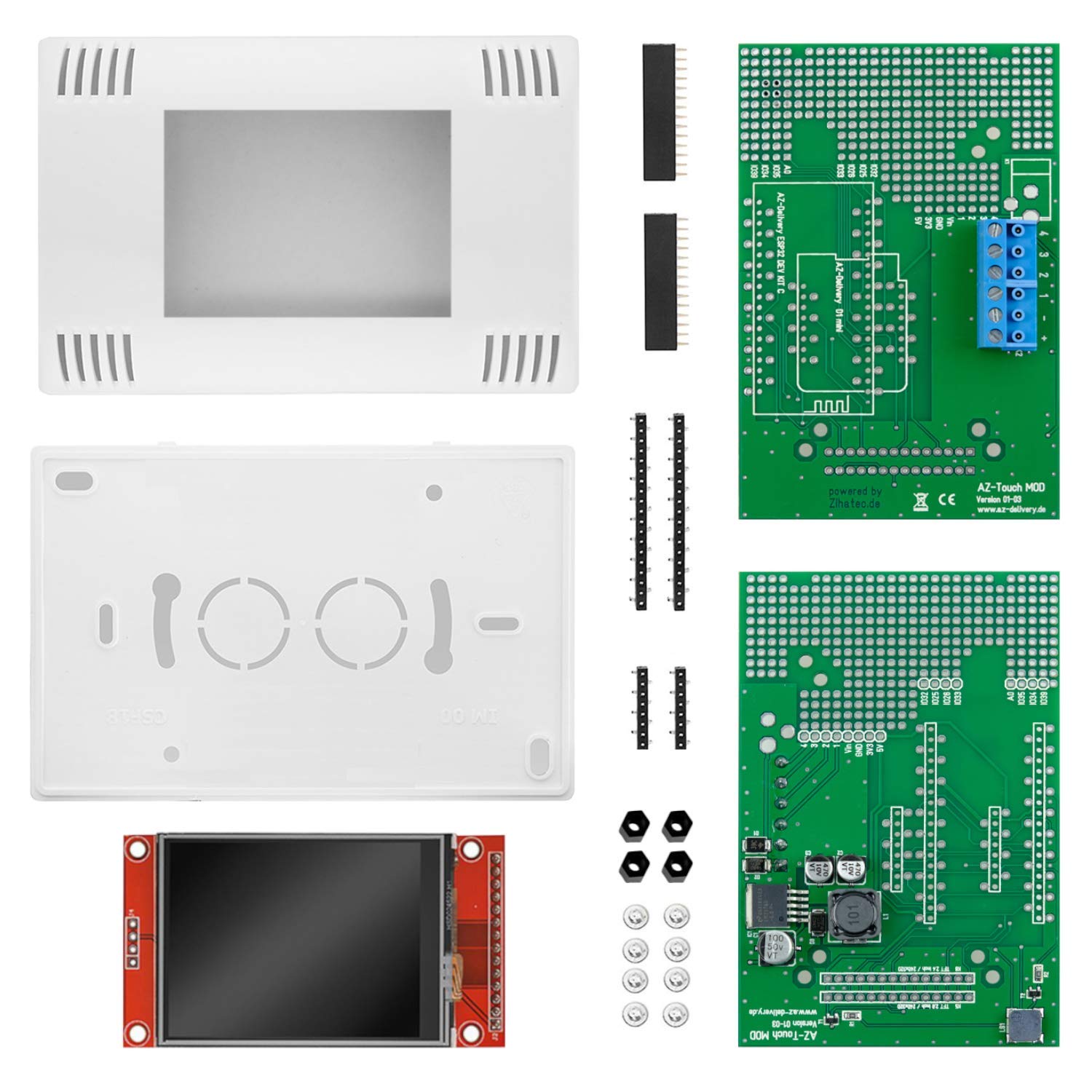

Bitte beachten Sie, dass die meisten unserer Module Prototypingmodule sind um das Programmieren von Microcontrollern komfortabel zu erlernen. Es ist auch problemlos möglich diese zur Steuerung von kleinen Maschinen und Geräte zu verwenden.

Keinesfalls sollten die Module jedoch für Sicherheitsrelevante Anwendungsbereiche genutzt werden was ich anhand eines einfachen Beispiels kurz erklären möchte:

Verbauen Sie beispielsweise ein NodeMCU mit Mini-Netzteil abenteuerlich in einer Unterputzdose, kann es trotz sorgfältiger Qualitätskontrolle unsererseits passieren, das diese Module mit der Zeit einen Defekt aufweisen und durch einen Kurzschluss überhitzen. Schlimmstenfalls entzündet sich der Kunststoff was in einem Wohnungsbrand endet. Ihre Brandschutzversicherung wird keine Kosten übernehmen.

Ebenso im Falle einer Smart-Home-Türsteuerung: Wird bei Ihnen eingebrochen weigert sich Ihre Versicherung für den Schaden aufzukommen, da Ihr selbstgebautes Türschloss die erforderlichen Zertifizierungen nicht aufweist.

Aufgrund der Anfragen der letzten Tage finden wir es wichtig ein Bewusstsein diesbezüglich zu schaffen, da viele unserer Kunden keine Elektro(nik)fachkräfte sind, für die dies als selbstverständlich gilt.

Bis zum nächsten Beitrag :)

2 comments

Albert

Hallo Timmy,

ich bezog mich hier auf das ESP-01 Modul welches meistens als “serieller Arduino-WLan Adpter” oder auch auf unseren Relais genutzt wird und mit Espressif AT-Firmware 2.0 bespielt sind.

Timmy

Eine verwirrte Nachfrage:

Das gilt doch nur für LUA-Module?!

Die über die Arduino-IDE betankten Module müssten doch die jeweils aktuelle Software aus den Boardverwalter bekommen?

Oder gibt es noch einen weiteren Firmeware-Teil auf dem Modul bei dieser Konstellation?

MfG